Warning: include(testata.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 31

Warning: include() [function.include]: Failed opening 'testata.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 31

| INDICE SEZIONE | NEWS WEB | NEWS SOFTWARE | PUBBLICITA' |

|

Warning: include(bsx.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 45 Warning: include() [function.include]: Failed opening 'bsx.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 45 |

Sygate 5.5 |

Warning: include(bdx.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 54 Warning: include() [function.include]: Failed opening 'bdx.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 54 |

|

|

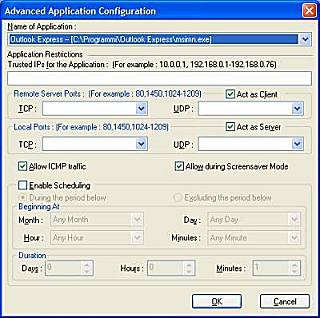

Made by Bico Bico Infine per i più smaliziati vi è il pulsante Advanced, che permette di definire con precisione le regole di accesso per ogni singola applicazione. Vediamole nel dettaglio:

Application Restrictions in questa casella vanno inseriti gli IP (o il range di IP) con cui l'applicazione potrà comunicare liberamente. Tutti gli altri IP non inseriti in questo spazio saranno automaticamente bloccati. Remote Server Ports permette di definire per entrambe i protocolli (TCP e UDP) le porte remote (o il range di porte) con cui l'applicazione potrà comunicare. Anche qui è implicito che tutte le porte non inserite in questo elenco saranno bloccate. Local Ports stesso discorso; per entrambe i protocolli (TCP e UDP) possiamo indicare al firewall le porte sul nostro computer a cui l'applicazione potrà accedere liberamente. Allow ICPM traffic abilita o meno il ping per l'applicazione in questione; se vogliamo disabilitarlo basterà deselezionare questa casella.

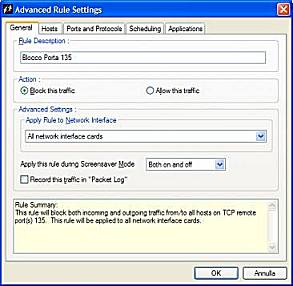

Detto questo, ora sposteremo la nostra attenzione sulla creazione avanzata delle regole che, come ci avvisa lo stesso firewall, hanno la priorità su tutte le altre regole create per le applicazioni. Apriamo nuovamente nel menù Tools, selezioniamo Advanced Rules e quindi Add per creare una nuova regola. Per semplificare la spiegazione prenderemo come esempio, visti i tempi che corrono, il blocco della famosa porta 135 che ultimamente ha causato più danni che altro.

Nella casella Rule Description inseriremo il nome che vogliamo dare alla regola, ad esempio "Blocco porta 135".

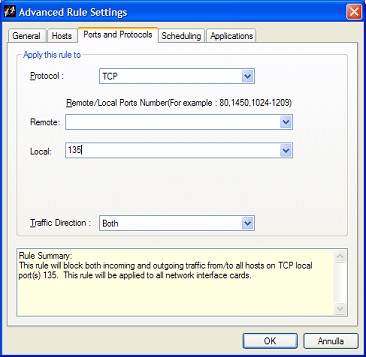

Alla voce Action decidiamo se bloccare o permettere il traffico; poichè noi vogliamo bloccare la porta 135 sceglieremo Block this traffic. Sotto Advanced Settings selezioniamo per quale connessione applicare la regola (volendo si potrebbero selezionare tutte). Infine spuntando la casella Record This Traffic in "Packet log" il firewall registrerà nel Packet Log tutti i tentativi di "violazione" della regola. Tornando al nostro esempio, quindi, tutti i tentativi di accesso alla 135 saranno registrati. Ci spostiamo nella scheda Ports and Protocols, dove indicheremo al firewall la porta e i protocolli da bloccare. Selezioniamo il protocollo TCP dal menù a tendina, e nell'apposita casella Remote/Local ports number andremo ad inserire le porte remote e locali (del computer in uso) per cui bloccare il traffico.

Scrivamo quindi "135" nella casella Local e lasciamo vuota la casella Remote. Così facendo, tutti i dati in entrata sulla porta 135 verranno bloccati, a prescindere dalla loro provenienza.

Chi vuole può infine impostare il periodo di validità della regola; la scheda successiva, denominata Scheduling, serve proprio a questo.

|

|||

|

Warning: include(googlericerca.js) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 176 Warning: include() [function.include]: Failed opening 'googlericerca.js' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 176 |

|||

Warning: include(banner_basso.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 185

Warning: include() [function.include]: Failed opening 'banner_basso.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/recensioni/sygate55_6.html on line 185

E'

poi possibile definire un periodo di tempo durante il quale applicare la regola

appena creata; sarà sufficiente spuntare la casellina Enable

E'

poi possibile definire un periodo di tempo durante il quale applicare la regola

appena creata; sarà sufficiente spuntare la casellina Enable  Nella

scheda

Nella

scheda